Wat u moet weten over het kwetsbaarheidsrapport van AMD

Met een computer verwacht je meestal dat bedreigingen vooral op softwareniveau zullen optreden. Het kruist ons zelfs niet om te denken dat de hardware zelf een kanaal kan zijn voor virussen en andere soorten vervelende malware.

De waarheid is dat hackers elke kans zullen grijpen die ze kunnen krijgen om je systeem te infiltreren, en CPU's kunnen daarin een rol spelen. Aan het begin van 2018 bleek dat de CPU's van Intel een aantal kwetsbaarheden bevatten die bekend staan als Meltdown en Spectre. Slechts een paar maanden later, op 14 maart van hetzelfde jaar, werd een nieuwe reeks kwetsbaarheden in de nieuwste processors van AMD ontdekt door een bedrijf met de naam CTS-Labs. Deze keer echter was de manier waarop de rapporten werden behandeld iets onorthodox.

De kwetsbaarheden

De lijst met dertien kwetsbaarheden die door CTS-Labs zijn ontdekt, kan in dit rapport worden samengevat.

Ze zijn gegroepeerd in vier categorieën:

- Ryzenfall

- Fallout

- Hoofdsleutel

- hersenschim

Elk van deze categorieën vertegenwoordigt een methode die de exploit zou gebruiken om toegang te krijgen tot het beveiligde gedeelte van de CPU-processor die gevoelige gegevens zoals wachtwoorden en andere inloggegevens opslaat. Chimera lijkt de krachtigste te zijn, omdat hackers hierdoor kwaadwillige code direct in de processor kunnen injecteren, waardoor het hele systeem volledig kwetsbaar is voor aanvallen.

Zelfs de nieuwe Credential Guard-technologie van Microsoft kan niet beschermen tegen dit soort aanvallen, wat betekent dat de meeste softwarefixes waardeloos zijn, tenzij AMD ze rechtstreeks aanpakt. In het geval van Chimera gaat CTS-Labs ervan uit dat het " niet kan worden opgelost en dat er een oplossing voor nodig is". ”

" Het maken van een oplossing kan lastig zijn en ongewenste neveneffecten veroorzaken, " voegde het bedrijf eraan toe.

Het is niet helemaal duidelijk wat CTS-Labs bedoelt met een tijdelijke oplossing, maar ik vermoed dat dit ofwel het schrijven van een nieuw kernel-niveau-stuurprogramma is dat een deel van de processor negeert of nieuwe CPU's maakt die deze kwetsbaarheden repareren.

De andere kwetsbaarheidscategorieën kunnen, in combinatie met elkaar, worden gebruikt voor industriële spionage door een hacker die persistente malware injecteert in de Secure Processor, volgens hun whitepaper.

Een paar rariteiten over deze versie

CTS-Labs was tot het moment dat ze dit rapport opstelden, vrijwel een naamloze beveiligingsfirma, dus het is belangrijk om alles met een korrel zout te nemen. Er zijn nog drie andere factoren die mijn aandacht trekken bij dit specifieke bedrijf:

- Ze hebben AMD hun rapport niet gestuurd, maar in plaats daarvan gekozen om het uit te geven aan de pers. Originele exemplaren van de whitepaper zijn erg moeilijk te vinden en worden niet volledig onthuld door de pers. (Dit is trouwens de whitepaper.) AMD bracht ook een verklaring uit waarin hij op dit specifieke gedrag wees. " Het bedrijf was voorheen onbekend bij AMD en we vinden het ongebruikelijk dat een beveiligingsbedrijf zijn onderzoek aan de pers publiceert zonder een redelijke hoeveelheid tijd te bieden voor het bedrijf om zijn bevindingen te onderzoeken en te adresseren, " aldus de verklaring.

- De website lijkt sinds 2012 een geparkeerd domein te zijn totdat het een meer officieel ogende site werd op 17 januari 2018. Hun "Over ons" -pagina bestond pas op de dag voordat ze de whitepaper uitbrachten op een domein met de naam "amdflaws. com.”

- Er is een afbeelding op het internet verschenen waaruit blijkt dat de Over Us vergelijkbaar is met die van Catenoid Security, een bedrijf dat zegt dat het ooit bekend stond als "Flexagrid Systems, Inc." dat zich achter de CrowdCores-adware bevindt. Dit is misschien niets.

Dit wil niet zeggen dat de door CTS-Labs naar voren gebrachte informatie ongeldig is, maar omwille van de transparantie zijn dit enkele dingen die moeten worden opgemerkt.

Moeten we ons zorgen maken?

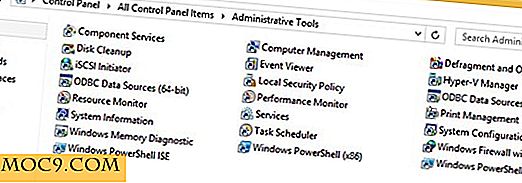

Voor degenen onder u die nog steeds een Ryzen-chip willen krijgen, laat dit rapport u niet stoppen. Ja, de processors zijn mogelijk kwetsbaar voor aanvallen, maar de hackers zijn nog steeds afhankelijk van u om die kwetsbaarheden bloot te leggen. Software die de CPU wil exploiteren, heeft nog steeds uw administratieve ondersteuning nodig. Nu we weten hoe kwetsbaar beide processorfamilies zijn, is het waarschijnlijk het beste om voorzichtig te zijn met welke toepassingen u roottoegang verleent.

Nee, je zult op een ochtend niet meer horen dat elk systeem (inclusief het jouwe) werd aangevallen door een CPU-monster. Dergelijke programma's vereisen nog steeds uw goedkeuring om uit te voeren. CPU beveiligingsmaatregelen zijn alleen bedoeld om fail-faces te zijn, zo effectief als ze zijn.

Als je root root-toegang tot je computer geeft, heb je een slechte tijd, ongeacht wat je CPU doet als protest. Er zijn tal van andere manieren om je systeem te decimeren met root-toegang zonder dat je in de machinaties van de processor hoeft te raken.

Maakt dit je meer behoedzaam om een nieuwe CPU te krijgen? Vertel ons er alles over in een opmerking!