Wat is Cryptolocker en hoe voorkom je dit?

Onlangs heeft een nieuw stuk malware online ravage aangericht, waardoor onschuldige gebruikers worden buitengesloten en geld wordt gevraagd. Cryptolocker is een vorm van virus die bekend staat als "ransomware" - een variant die probeert geld af te persen in ruil voor het bieden van wat gebruikers al bezitten, maar niet langer toegang heeft.

Dus waar gaat het over Cryptolocker die het spel verandert, en hoe voorkom je dat je ten prooi valt aan deze gemene bedreiging. Dat is precies waar we vandaag naar willen kijken.

Wat is Cryptolocker precies?

Het is een eenvoudige vraag en het antwoord is "malware", maar de dingen gaan dieper dan dat, omdat dit alles verre van eenvoudig is. Om een diepere blik te krijgen, zullen we zien wat de beveiligingsexperts te zeggen hebben.

Brian Krebs, die eerder de beveiliging van de Washington Post behandelde en op dit moment het blog Krebs op beveiliging beheert, stelt

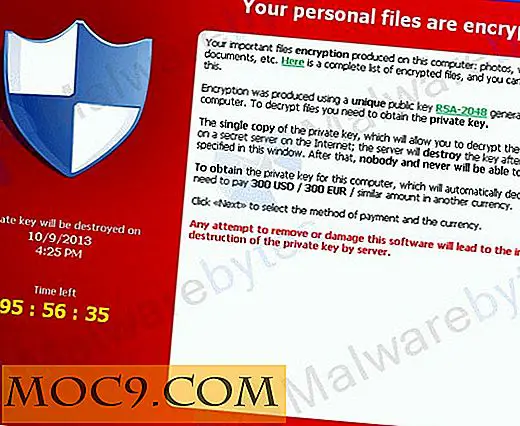

Cryptolocker is een duivelse nieuwe draai aan een oude zwendel. De malware versleutelt alle belangrijke bestanden op een slachtoffer-pc - foto's, film- en muziekbestanden, documenten, enz. - evenals bestanden op aangesloten of netwerkopslagmedia.

Krebs gaat verder met uit te leggen:

Cryptolocker eist vervolgens betaling via Bitcoin of MoneyPak en installeert een countdown-klok op het bureaublad van het slachtoffer die 72 uur achterwaarts tikt. Slachtoffers die het losgeld betalen ontvangen een sleutel die hun gecodeerde bestanden ontgrendelt; degenen die de timer laten vervallen voordat ze betalen, lopen het risico de toegang tot hun bestanden voor altijd te verliezen.

De afgelopen dagen zijn de dieven begonnen slachtoffers meer tijd te laten betalen - een voor de hand liggende poging om eenvoudig meer geld te verzamelen. Immers, degenen die reizen kunnen nog steeds betalen zodra ze terugkeren en ontdekken het probleem.

Beveiligingsexpert Steve Gibson legt dat uit

het installeert zichzelf in de map Documents and Settings onder een willekeurig gegenereerde naam en voegt zichzelf toe aan - en dit is alleen Windows - naar de Windows autorun-lijst zodat het wordt uitgevoerd elke keer dat u Windows uitvoert of Windows opstart. Het produceert een lange lijst van willekeurig ogende servernamen in de domeinen van .biz, .co.uk, .com, .info, .net, .org en .ru.

Hoe krijg je dat?

Het wordt meestal geïnstalleerd via phishing-aanvallen in e-mail. Dus mensen krijgen een e-mail die hen redelijk lijkt en ze zullen op een link klikken, en het zal een uitvoerbaar bestand zijn, en ze zullen nu worden geïnfecteerd. Laat u niet misleiden door bestanden die iets anders lijken te zijn - een Word-document of PDF, bijvoorbeeld omdat deze nog steeds stealth EXE-bestanden zijn.

Meer recent onderzoek heeft echter aangetoond dat het probleem zich vertakt - de malware kan nu ook worden ingezet door gehackte en kwaadwillende websites door verouderde browser-plug-ins te gebruiken.

Vermijd het

Het eenvoudige antwoord is om geen e-mailbijlagen te openen, tenzij u er zeker van bent dat ze door die persoon zijn verzonden en dat dit bestanden zijn die u verwachtte te ontvangen. Neem in geval van twijfel contact op met de afzender en informeer. Controleer ook de bestandseigenschappen - malware.pdf kan in feite "malware.pdf.exe" zijn.

Een nieuw hulpprogramma vrijgegeven door Foolish IT (ja, de naam is gek, maar het bedrijf is dat niet) kan ook helpen. CryptoPrevent "is een klein hulpmiddel om elk Windows-besturingssysteem (XP, Vista, 7, 8 en 8.1) te vergrendelen om infectie door de Cryptolocker-malware of" ransomware "te voorkomen, die persoonlijke bestanden codeert en vervolgens decryptie biedt tegen een betaald losgeld".

Conclusie

Hoewel CryptoPrevent kan helpen, is de beste verdediging voor gebruikers altijd hetzelfde. Het draait allemaal om gedrag. Doe geen domme dingen en bezoek geen potentieel gevaarlijke websites. Met andere woorden: wees altijd voorzichtig. Deze dreiging vertoont weinig tekenen van afzwakking en antivirus doet bijna niets om te voorkomen dat hij toeslaat. Het is echt een jungle daarbuiten.

![Muziek afspelen in Google Drive met DriveTunes [Chrome]](http://moc9.com/img/drivetunes-contextmenu.png)