Hoe NMap te gebruiken om uw Linux-computer te controleren op open poorten

Een belangrijk onderdeel van het beveiligen van een Linux-systeem is het afsluiten van ongebruikte poorten om te voorkomen dat ze worden geopend en uiteindelijk worden gekaapt door aanvallers.

Linux-systemen zijn gebouwd om servers te zijn, dus aanvallers proberen op die manier een gecompromitteerd systeem te gebruiken, zelfs als dat systeem was ingesteld als bureaublad.

Door het gebruik van tools zoals NMAP, kun je uitvinden welke poorten open staan op je Linux-systeem, ongewenste en ongebruikte services stoppen en mogelijk die poorten helemaal sluiten met iptables.

Installeer NMAP

Eerst moet u NMAP installeren. Het is een bekende en gerespecteerde beveiligingshulpmiddel, dus het is beschikbaar in zowat de officiële repositories van elke distributie. Om het te installeren op Ubuntu, voert u het volgende uit.

sudo apt install nmap

Voer een scan uit

Ondanks dat het zo'n eenvoudig opdrachtregelprogramma is, heeft NMAP talloze mogelijkheden om onder verschillende omstandigheden een groot aantal verschillende scans uit te voeren. Je zult ze niet allemaal hiervoor nodig hebben, maar ze kunnen het waard zijn om in je eigen netwerk te experimenteren om te leren.

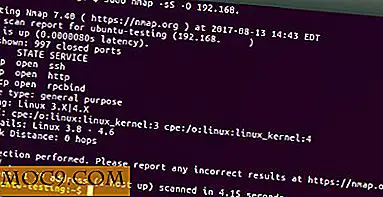

Het enige dat u hier hoeft te doen, is een eenvoudige scan van uw eigen computer uitvoeren. NMAP doorzoekt de meest voorkomende poorten op uw computer en ziet welke open en in gebruik zijn.

Om je computer te scannen, heb je zijn IP-adres nodig. Als je het niet weet, voer ifconfig in een terminal om het te vinden.

Zodra u het IP-adres van uw computer hebt, kunt u dit gebruiken om met NMAP te scannen.

sudo nmap -sS -O 192.168.1.100

Vervang het IP-adres van uw computer in de opdracht. NMAP duurt enkele seconden terwijl het je computer scant, het zal je laten zien welke services draaien op welke poorten en of die poorten open zijn. (Ze zullen allemaal open zijn.) Het zal ook proberen u te vertellen welke service die poort gebruikt. Dat is een heel belangrijke informatie. Noteer het als NMAP de service kan ontdekken.

Als u meer informatie over uw computer wilt via NMAP, kunt u de vlag -A om deze agressief te scannen.

sudo nmap -A 192.168.1.100

U zult een ton meer informatie zien, waarvan u de meeste niet echt nodig zult hebben, tenzij u iets ziet dat mogelijk verdacht is.

Als je ten slotte paranoïde wilt zijn, kun je elke poort op je computer scannen. Het zal lang duren. Er zijn er duizenden.

sudo nmap -sS -O -p- 192.168.1.100

ports

Bekijk de open poorten die NMAP heeft ontdekt. Weet je wat ze allemaal zijn? Gebruikt u ze allemaal regelmatig? Als je voor beide vragen 'Nee' hebt ingevuld, is het de moeite waard om het te onderzoeken.

Ten eerste behandelen Ubuntu en andere op Debian gebaseerde distributies op een vreemde manier met diensten. Ze starten elk programma dat als een service wordt uitgevoerd automatisch zodra het is geïnstalleerd. Hoewel dat misschien handig lijkt, is het echt niet logisch. U zult nooit een niet-geconfigureerde service op een server willen uitvoeren, dus u moet de service onmiddellijk afbreken om deze toch voor normaal gebruik te configureren.

Het creëert ook een probleem met "fantoom" -services die worden uitgevoerd zonder medeweten van de eigenaar. Pakketmanagers halen tonnen afhankelijkheden bij het installeren van een programma. Meestal lees je ze niet allemaal, vooral als je haast hebt. Dat betekent dat u services op de achtergrond op uw computer kunt laten draaien zonder uw medeweten of toestemming. Dat kan de oorzaak zijn van onbekende open poorten die u hebt ontdekt.

Hier zijn enkele van de meest voorkomende poorten die worden gebruikt op Linux-systemen:

- 21 - FTP

- 22 - SSH

- 25 - SMTP (verzenden van e-mail)

- 53 - DNS (domeinnaamservice)

- 80 - HTTP (webserver)

- 110 - POP3 (e-mailinbox)

- 123 - NTP (Network Time Protocol)

- 143 - IMAP (e-mailinbox)

- 443 - HTTPS (beveiligde webserver)

- 465 - SMTPS (beveiligde e-mail verzenden)

- 631 - CUPS (afdrukserver)

- 993 - IMAPS (beveiligde e-mailinbox)

- 995 - POP3 (beveiligde e-mailinbox)

Er zijn er natuurlijk meer, en als je er een vindt die totaal afwijkt van de standaard, kijk dan online. Als u een van deze problemen tegenkomt wanneer u die service niet opzettelijk uitvoert, schakelt u deze uit.

Services afsluiten

Dus je hebt een aantal ongewenste services op je computer ontdekt. Dat is geen big deal. U kunt Systemd gebruiken om ze af te sluiten en ze uit te schakelen, zodat ze niet worden uitgevoerd bij het opstarten van de volgende keer dat u uw computer opstart.

sudo systemctl stop apache2

De bovenstaande opdracht stopt de apache2-webserver. Voer vervolgens de volgende opdracht uit als u deze bij het opstarten wilt uitschakelen.

sudo systemctl apache2 uitschakelen

Doe dat voor elke service die u niet kunt uitvoeren. Als u het moeilijk vindt om de exacte naam van de service te achterhalen, kunt u een lijst maken van wat er in de servicemap staat.

sudo ls -lah /etc/init.d

Blokkeer poorten met Iptables

Als u een stap verder wilt gaan en de poorten wilt vergrendelen die u niet gebruikt, kunt u regels instellen in de iptables-firewall om alleen de poorten die u gebruikt toe te staan en al het overige verkeer te blokkeren.

Dat is een heel apart proces, dat, als je het niet kent, enige tijd in beslag zal nemen. Lees ons artikel over het onderwerp voor meer informatie over het beveiligen van je Linux-desktop met iptables.

Als er iets verkeerd lijkt

Je bent misschien op iets verdachts gestuit. Het gebeurt. Soms is het niets om je zorgen over te maken, andere keren kan het zijn. Om er zeker van te zijn dat het niet iets is dat uw computer zal beschadigen of er iets aan zal doen, moet u uw computer scannen op virussen en rootkits.

Voordat u aan de mogelijkheid twijfelt, kunnen Linux-machines geïnfecteerd raken met malware. Lees onze Linux-malwarehandleiding voor meer informatie over het scannen van uw machine.

Vooruit gaan

Ongeacht wat de resultaten van uw scans waren, moet u uw computer regelmatig controleren met NMAP om te zien of er iets verdachts of gewoon ongewenst is. Vergeet niet dat ongewenste services ook een potentieel aanvalsoppervlak zijn voor potentiële indringers. Een lean machine is een meer beveiligde machine.