Beginnersgids voor het gebruik van nmap

nmap is een hulpprogramma voor het scannen van netwerken dat kan worden gebruikt voor een hele reeks netwerkontdekkingstaken, waaronder poortscannen, servicedocumenten en vingerafdrukken van besturingssystemen.

Om nmap te installeren op Ubuntu of Raspbian gebruik:

sudo apt-get install nmap

Voor Linux-versies die yum, zoals Fedora, voer dit als root uit:

yum installeer nmap

De eenvoudigste aanroep is alleen om een hostnaam of IP-adres te leveren van een machine die u wilt scannen. nmap zal dan de machine scannen om te zien welke poorten open zijn. Bijvoorbeeld:

nmap 192.168.1.101

Alle TCP / IP-verbindingen gebruiken een poortnummer om elke netwerkdienst op unieke wijze te identificeren. Webbrowerverbindingen worden bijvoorbeeld gemaakt op poort 80; e-mails worden verzonden op poort 25 en gedownload op poort 110; beveiligde shell-verbindingen worden gemaakt op poort 22; enzovoort. Wanneer nmap een poortscan uitvoert, wordt weergegeven welke poorten open zijn en verbindingen kunnen ontvangen. Dit geeft op zijn beurt weer welke services op de externe computer worden uitgevoerd.

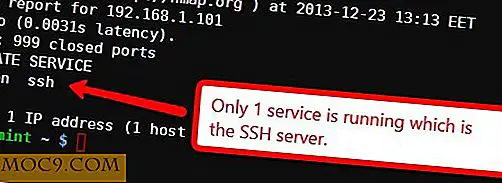

Vanuit een veiligheidsstandpunt, hoe minder diensten er op een host draaien, hoe veiliger het is. Dit komt omdat er minder "gaten" zijn die een aanvaller kan gebruiken om toegang te krijgen tot de machine. Het is ook een handige manier om een voorlopige controle uit te voeren om te zien of een service actief is (en verbindingen te accepteren). Een snelle scan van mijn Ubuntu-server ziet er als volgt uit:

Om te achterhalen welke software de server achter elke open poort -sV gebruikt u de optie -sV :

nmap -sV 192.168.1.101

Dit zijn de resultaten van een Raspberry Pi:

nmap heeft correct ontdekt dat de OpenSSH-server wordt gebruikt om een SSH-service op de Pi te bieden. De tool merkt ook op dat de Pi Linux gebruikt!

nmap is in staat om geavanceerde besturingssysteemdetectie uit te voeren met behulp van de -O optie. Voor detectie van besturingssystemen moet nmap worden uitgevoerd. Voor Ubuntu en Raspbian:

sudo nmap -O 192.168.1.43

Dit is de uitvoer van een scan die is uitgevoerd met een Windows XP-computer:

Als u meer dan één host tegelijkertijd wilt scannen, kunt u met nmap meerdere adressen opgeven of adresbereiken gebruiken. Als u meer dan één host wilt scannen, voegt u gewoon extra adressen toe aan de parameterlijst (met elk gescheiden door een RUIMTE). Als u bijvoorbeeld wilt scannen naar open poorten op 192.168.1.1, 192.168.1.4 en 192.168.1.43, gebruikt u:

nmap 192.168.1.1 192.168.1.4 192.168.1.43

Gebruik het dash-symbool om een adresbereik op te geven. Als u bijvoorbeeld de eerste vijf hosts in uw netwerk wilt scannen, kunt u het volgende gebruiken:

nmap 192.168.1.1-5

De uitvoer ziet er ongeveer zo uit:

De eerste gevonden host is de router die wordt geleverd door mijn internetprovider (op adres 192.168.1.1) en de tweede is mijn Raspberry Pi (op 192.168.1.4).

Kookboek en samenvatting

Hoewel nmap eenvoudig te gebruiken is, biedt het een reeks geavanceerde functies. Het volgende deel van deze serie raakt enkele van de meer geavanceerde toepassingen aan, maar hier ter afsluiting staat een korte lijst met andere opdrachten die u mogelijk handig vindt:

Om te controleren of een specifieke poort open is, gebruikt u -p gevolgd door het poortnummer of de poortnaam, bijvoorbeeld:

nmap -p ssh 192.168.1.4

Het kan worden gecombineerd met de vlag -sV om te bepalen welke versie van de software op die poort is aangesloten:

nmap -p ssh -sV 192.168.1.4

Om te ontdekken welke hosts in uw netwerk leven, gebruikt u de vlag -sn . Hiermee ping u alleen de hosts die zijn opgegeven in het adresbereik. Bijvoorbeeld:

nmap -sn 192.168.1.1-254

Als een sluitend woord van waarschuwing, voer geen scans uit tegen hosts die u niet beheert of toestemming hebt om te scannen. Overmatig scannen kan worden geïnterpreteerd als een aanval of kan services onnodig verstoren.

Image credit: fiber Network Server door BigStockPhoto